聚焦构建更安全数字世界的方法

企业希望利用数字化便利来提升效率、增加灵活性以及带动尖端业务的创新。然而,企业没有足够重视互联网安全威胁,这一点会造成企业损失。其中,来自恶意软件或勒索软件的攻击,能在数分钟内导致企业业务停滞,恢复业务又要花费数以千计的美元。同时信息技术安全漏洞造成的客户数据泄露,会给企业声誉带来毁灭性打击。

随着数字化程度的提高,企业也更易遭受网络攻击。这就是为何每个企业都需要认真对待网络安全,并投资实施保护企业物质和知识产权的措施。为了实现最佳保护效果,数字安全应该“内置”于每种产品、基本业务流程和各个组织层面上,包括全球供应链。企业构建有效安全的数字屏障,抵挡互联网威胁攻击,规避网络安全风险。

总体而言很简单:投资建设网络安全,可为企业带来竞争优势,有助企业成为行业领军者。

企业不能单纯凭借信息技术基础设施和软件所提供的入门级安全工具来保障自身的网络安全。相比以往,如今的网络攻击更复杂、更有针对性以及更有效。总揽全局获得最高等级网络安全保护;这种举措不仅可以保护物理基础设施以及互联网硬件、保障应用程序安全,还可以培训和设置员工权限来极大减少甚至消除网络安全威胁。

投资建设网络安全基础设施、制定企业网络安全政策、获得认证,以及增强员工网络安全意识,企业因此能够主动减少网络安全威胁。企业保护客户数据、自身知识产权和重要基础设施,企业可以满怀信心地推动业务数字化进程、掌握未来机遇。

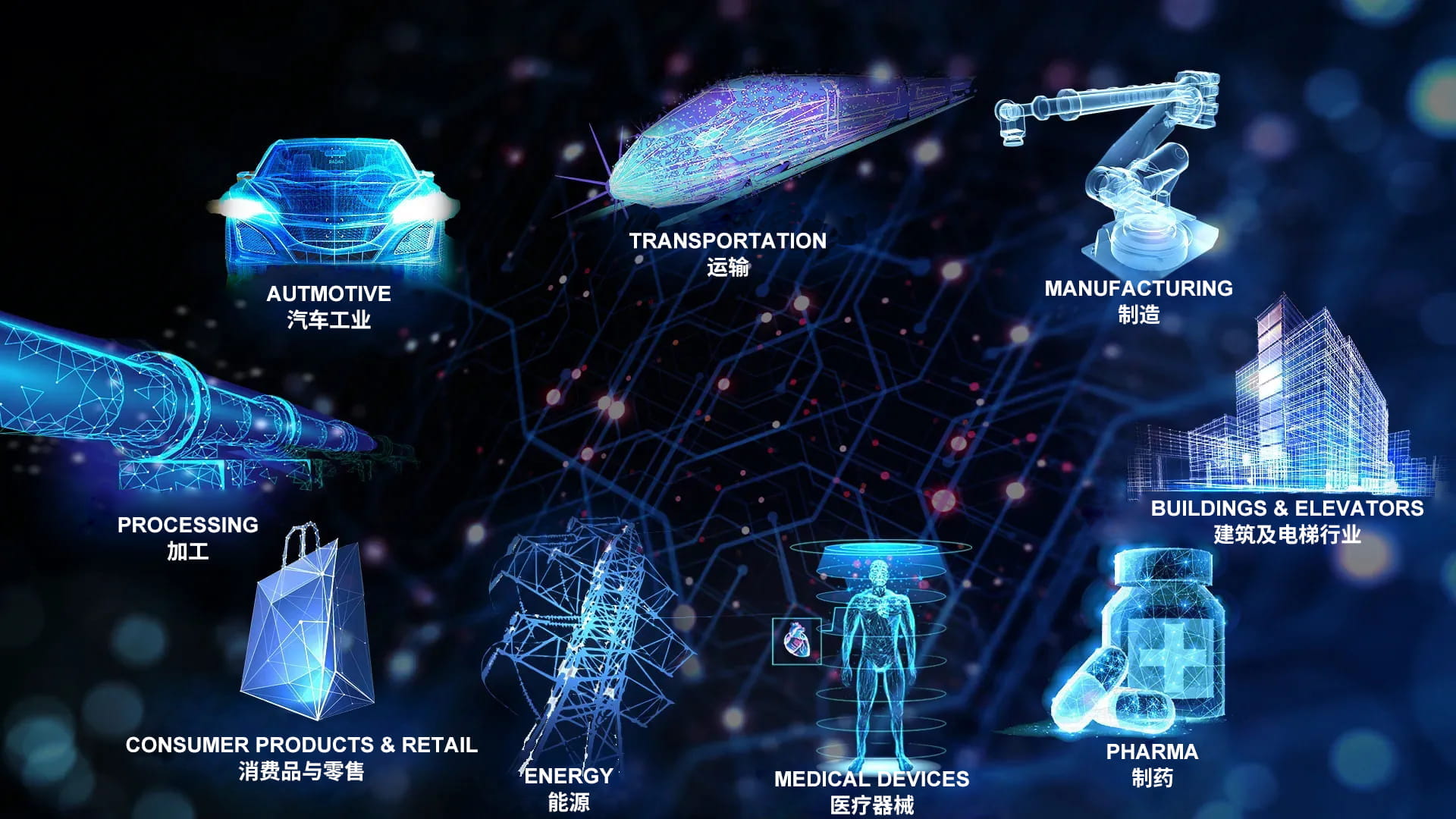

TÜV南德意志集团是网络安全咨询、评估、培训、审计和认证方面的专家。从网络风险评估和网络安全培训,到开展安全认证项目,我们的行业专家已成功帮助多家企业提升网络安全。TÜV南德凭借多年经验积累、以特定领域知识和监管专业知识开发的结构化网络安全服务方法,为多个行业的企业提供网络安全支持。通过帮助企业遵守全球安全标准,TÜV南德保障客户顺利进入世界各地的市场。

网络安全与数据保护是我们的核心能力之一。TÜV南德全程为您提供服务,从风险分析到消除安全隐患以及提高业务运营的整体弹性。

- 智能医疗/医疗服务安全检查

- TS 50701 铁路应用

- 汽车CSMS(网络安全管理体系)和ISO 21434评估

- 汽车CSMS(网络安全管理体系)和SUMS评估

- 物联网基础安全抽查

- 根据标准和AoC (ETSI / NIST) 进行测试

- 物联网渗透测试

- 信息技术渗透测试

- KRITIS(§8A BSIG)评估

- 支付安全

- 网络安全基础知识(在线学习)

- 信息安全意识培训

- 行业安全培训

- ISO/SAE 21434培训 - 道路车辆网络安全工程

- ISO/IEC 27001:2022信息安全管理体系内审员

- 信息安全管理制度首席执行官

- TISAX培训

- 医疗器械网络安全

- 支付卡行业-数据安全标准

网络安全概述:

网络安全是指保护企业免受网络攻击的一系列措施。当前,网络攻击可能针对从物理基础设施到IT硬件和软件,以及最终用户的各个领域,其核心目的是实现对业务流程的接管和干扰,以及盗取企业或个人数据。网络安全是通过部署安全软件、入侵和威胁监控、访问控制和防火墙,以及提升用户的安全意识培训等多种技术手段,来减轻或消除这些威胁。

针对基础设施的威胁

关键基础设施,如电力、交通和电信系统,曾经都是作为独立系统运行。然而,随着现代社会的高度互联,这些基础设施越来越依赖于互联网连接、服务器和设备网络。工业基础设施也不例外,如生产线和分配网络。这种互联性使得企业更容易受到分布式拒绝服务(DDoS)攻击,这种攻击通过向服务器或网络发送大量垃圾流量,导致服务瘫痪。

针对硬件和应用程序的威胁

在现代办公室中,几乎所有的设备都连接到企业IT网络,包括服务器、个人电脑、笔记本电脑、移动设备、打印机、复印机和电话。即使是看似无害的硬件,也可能成为网络攻击的目标。一旦攻击成功,黑客可能会获得对关键系统的访问权限。此外,尽管软件在发布前经过广泛测试,但软件漏洞仍然常见。如果未能定期安装补丁和更新,黑客可以利用这些漏洞,通过后门访问应用程序,轻松接管和重新编程系统。

针对硬件和应用程序的威胁

在现代办公室中,几乎所有的设备都连接到企业IT网络,包括服务器、个人电脑、笔记本电脑、移动设备、打印机、复印机和电话。即使是看似无害的硬件,也可能成为网络攻击的目标。一旦攻击成功,黑客可能会获得对关键系统的访问权限。此外,尽管软件在发布前经过广泛测试,但软件漏洞仍然常见。如果未能定期安装补丁和更新,黑客可以利用这些漏洞,通过后门访问应用程序,轻松接管和重新编程系统。

对用户和数据的威胁

大多数用户很容易将给予其巨额财富的电子邮件识别为垃圾邮件-通常会无视这种诱惑。但若是收到一封来自“人事部门”并要求下载文件的电子邮件时,会发生什么?或者从潜在客户那收到一条带有网站链接的消息,又会发生什么?这些包含安全威胁的消息可能隐藏着间谍软件、恶意软件或计算机蠕虫病毒。入侵者通过网络悄悄复制自己,减慢资源速度,修改或删除文件,甚至将数据转发到外部。但有关数据威胁不仅限于网络攻击。未加密的USB驱动器丢失或被盗、用户在旅行时可以未经授权访问用户笔记本电脑或其移动设备,或将包含数据的电子邮件发送给错误的人,都可能导致灾难性的数据泄露。

网络攻击的肇事者通常难以被个人识别。黑客的目的通常是为了破坏网络、让网站无法访问或获取敏感数据。有时,黑客的动机是个人利益,例如,勒索软件攻击会封锁计算机或网络访问,只有在支付赎金后才能恢复。在其他情况下,黑客可能受到社会变革或政治动机的驱使,他们将自己的活动视为“黑客行动主义”,这是一种在线表达抗议或公民不服从的行为。

确保所有连接的系统和服务都具备强大的网络安全防护,以抵御那些试图非法侵入的恶意行为者,这一点至关重要。脆弱的网络安全防御可能导致系统遭受攻击,其后果可能包括服务中断、财务损失,甚至对个人安全的威胁。

网络安全措施构成了抵御攻击的第一道防线,且根据不同类型的威胁,这些措施的形态多样。以下是一些网络安全实践的示例:

我们关于的网络安全五大建议

以下是您可以立即采取的五个简单的网络安全建议,以增强您企业的网络安全防护:

获得产品、服务和业务流程的网络安全认证。强烈建议定期审核,特别是由第三方审核。这些措施有助于建立强大的网络安全基线,并向您的客户和合作伙伴表明,您的企业已准备好抵御网络攻击。

鼓励员工积极参与网络安全文化建设,例如通过参与行业联盟或网络安全公私合作项目。网络安全需要成为管理的重中之重,无论规模大小和位置如何,网络安全应该延伸到企业的每个地方。

网络安全对保护网络基础设施而言非常重要。网络安全为硬件、用户和程序创建安全、封闭的环境。然而,一旦连接互联网,信息技术系统就容易遭受数字攻击、允许未经授权的访问和恶意使用。网络安全就是针对此类威胁的下一级保护。

IoT(物联网)概念是将监控和跟踪设备、生产机械和暖通空调系统等设备连接到互联网,以利用实时信息和远程监控/控制。此类设备通常视为黑客轻松访问信息技术网络的目标,因为这些设备有时缺乏信息技术硬件的传统安全功能。更重要的是,这些物联网设备,尤其在消费领域,有时可以访问需要保护的私人信息。因此,建立网络安全框架保护此类设备免受恶意入侵至关重要。

Browse through our library of podcasts featuring experts in various fields on topics relevant to you.

Learn more

Site Selector

Global

Americas

Asia

Europe

Middle East and Africa